OT(Operation Technology) 환경이란?

산업의 운영기술 환경으로, 일반적으로 산업제어시스템(ICS: Industrial Control System)이 포함된다. 최근에는 IT와 연결되거나 함께 사용되는 영역까지 범위가 확장되고 있다.

IT와 OT

IT(Information Technology) : 정보를 중점으로 하는 기술

OT(Operation Technology) : 운영을 중점으로 하는 기술

정보보안의 3요소

기밀성(Confidentiality) : 승인되지 않은 사람이 정보를 열람할 수 없게 한다.

무결성(Integrity) : 승인되지 않은 사람이 정보를 수정할 수 없게 한다.

가용성(Availability) : 승인된 사람이 정보가 필요할 때 사용할 수 있게 한다

참고 https://www.markany.com/blog/?bmode=view&idx=18926053

IT 보안 : 기밀성>무결성>가용성 순서대로 중요도를 평가

OT 보안 : 가용성>무결성>기밀성 순서대로 중요도를 평가

=> 이는 OT환경에서 자산의 재부팅, 교체 등의 조치는 생산 설비의 중단으로 이어지기 때문에 가용성과 무결성을 높게 평가하는 것이다.

OT 보안 구성

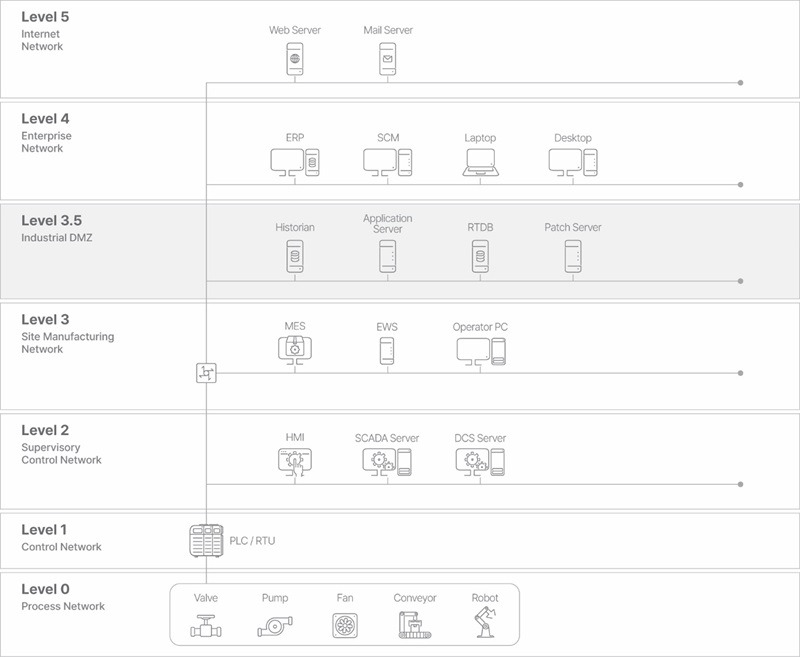

퍼듀 모델(Purdue Model)

OT 보안을 설명할 때 퍼듀 모델을 이용해서 네트워크 보안 계층을 구분한다.

Level 0 ~ Level 3 : OT환경

Level 3.5 : IT망과 OT망이 맞닿는 영역 = Industrial DMZ

Level 4 ~ 5 : IT 환경

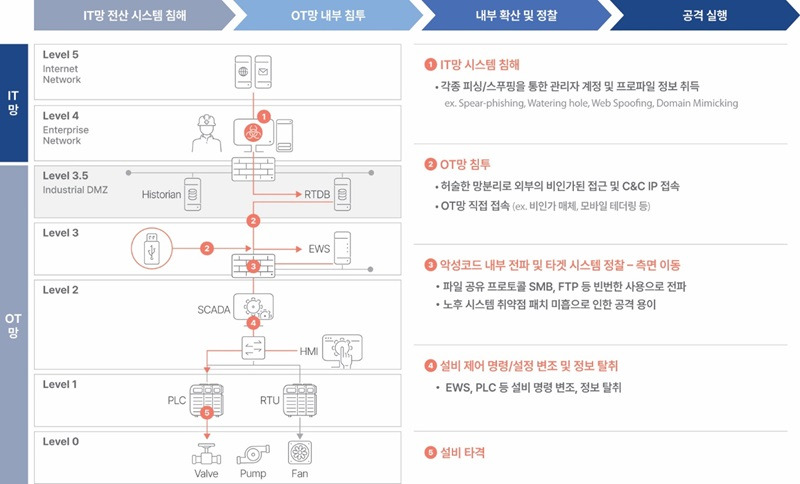

하지만 실제 현장에서는 퍼듀 모델과 같은 형태로 네트워크가 체계적으로 구분되지 않거나, 네트워크는 구분했으나 취약한 관리로 인해 침해가 발생하는 경우들이 있다.

침해 사고들은 Level 4 ~ Level 5, 즉 IT망으로부터 시작되는 경우가 많다. IT망이 침해되면 내부 네트워크 구조가 노출되고, 공격자가 폐쇄된 OT망으로 침입할 수 있는 빌미를 제공한다. 또한 감염된 저장매체 사용 혹은 모바일 테더링을 통해 OT 환경을 직접 노리는 경우도 있다.

최근의 사례 : OT환경에서 발생한 랜섬웨어 감염 사례

이 사례에서는 OT 환경 내 생산 설비를 통제하는 시스템을 점검하는 과정에서 랜섬웨어 감염이 발생했다.

1) 인터넷 환경에 연결된 폐쇄망

점검을 진행하는 동안 운영 시스템들은 외부 인터넷에 노출됐으며, 이 중 보안 업데이트가 누락되는 등 취약한 상태로 관리된 시스템들이 있었다.

2) 관리자 계정 로그온

외부에 노출된 운영 시스템들은 관리자 계정(Administrator) 로그온 공격 시도를 받았다. 이 중 취약한 패스워드로 관리된 운영 시스템이 침해당했다. 침해된 시스템은 이후 내부 네트워크 대역으로 스캔 공격이 수행됐다.

3) 내부 이동(Lateral Movement)

공격자는 운영 PC를 침해한 후, PLC 시스템으로 내부 이동(lateral movement)을 수행했다.

네트워크 스캔 과정에서 윈도우 OS 기반 PLC 시스템들이 공격자에게 노출됐다. PLC 시스템은 시스템 명이 제품 명으로 설정되어 있어 공격자가 어떤 시스템인지 유추할 수 있었다.

또한, 패스워드가 제조사의 초기 패스워드로 설정되어 있어 보안이 취약했다. 피해 조직은 같은 제조사의 동일 제품 다수를 동일한 패스워드로 관리하고 있었으며, 이로 인해 피해 규모가 커졌다.

4) 탐지 우회

PLC 시스템에는 Windows Defender가 동작 중이었다. 공격자는 Windows Defender 무력화 도구를 이용해 랜섬웨어 악성 파일 탐지를 우회했다.

5) 랜섬웨어 감염

Windows Defender를 무력화한 공격자는 운영 PC 및 PLC 시스템들에 랜섬웨어를 유포했다.

모르는 용어 정리(해당 용어들은 본문에서 기울임꼴을 사용했음)

*모바일 테더링 : 휴대전화의 모바일 데이터를 사용하여 다른 기기를 인터넷에 연결할 수 있다. 이 방법으로 연결을 공유하는 것을 테더링 또는 핫스팟 사용이라고 한다.

*랜섬웨어(Ransomware) : Ransom(몸값)과 Software(소프트웨어)의 합성어이다. PC 내 중요한 파일들을 암호화한 후 해독키를 제공하는 조건으로 금전을 요구하는 악성코드의 일종이다.

*로그온 : 로그인과 유사

*스캔(Scan) : 서비스를 제공하는 서버의 작동여부와 제공하고 있는 서비스를 확인하는 것으로 질의(Request)를 보내면 응답(Response)을 받는 구조인 네트워크의 특성을 이용한다. 이 과정에서 다른 단말기의 특성을 얻어온다.

*스캔 공격 : 센서 네트워크에 불필요한 신호를 전송하고 그 응답 신호를 활용하여 공격함.

*PLC시스템(Programmable Logic Controller) : 자동 제어 시스템

*Windows Defender : 백신 프로그램, 랜섬웨어 방지도 한다.

*랜섬노트(Ransom Note) : 일반적으로 암호화폐 또는 이와 유사하게 추적할 수 없는 방법으로 몸값을 지불하는 방법에 대한 지침이 포함되어있다.

(블로그 본문에는 없으나, 참고한 콘텐츠에는 있는 용어이므로 정리함.)

최종 요약

이번 사례에서의 문제점 :

1) Windows defender를 제외한 백신 프로그램 설치 누락 -> 보안 프로그램 운영

2) 초기 패스워드 사용 -> 제품의 초기 패스워드는 반드시 바꿔서 사용

3) 시스템명이 제품명과 동일함 -> 시스템명 변경

4) OT 시스템이 외부 인터넷에 노출 -> 인터넷 연결 제한 혹은 연결 없이 점검 진행할 수 있는 방법 고려 / 점검 시와 같은 예외적 상황에서의 체계적 관리 방법 필요

본 게시글은 아래의 링크 속 콘텐츠를 기반으로 작성.

https://www.ahnlab.com/ko/contents/content-center/35662

AhnLab | 콘텐츠 센터

www.ahnlab.com

'소학회 > 기술스터디' 카테고리의 다른 글

| [IGLOO]합동 주의보! 신분 위장을 조심하라! (2) | 2024.11.19 |

|---|---|

| [IGLOO]전자금융 보안의 망분리 개선안 정책과 다층보안체계(MLS) (1) | 2024.11.11 |

| [IGLOO]사방으로 퍼진 딥페이크(Deepfake) 공포 (4) | 2024.10.18 |

| [SAMSUNG SDS]AI로 강화된 사이버보안 (0) | 2024.10.07 |

| [AhnLab]국내 기업 노린 안다리엘 해킹 공격, 최신 사례와 대응 방안 (4) | 2024.09.25 |