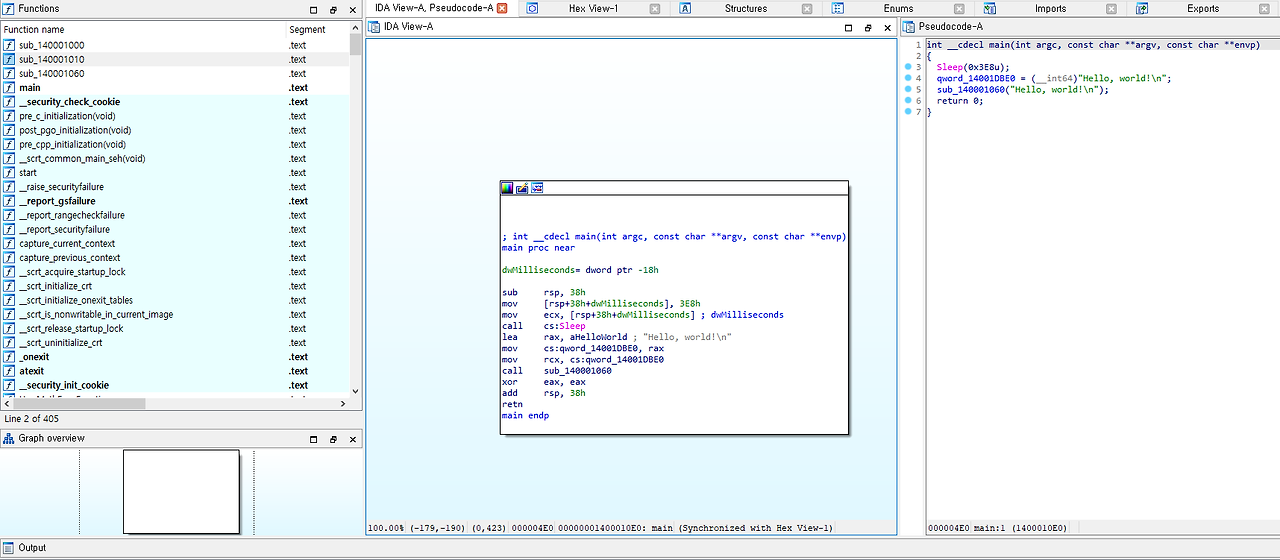

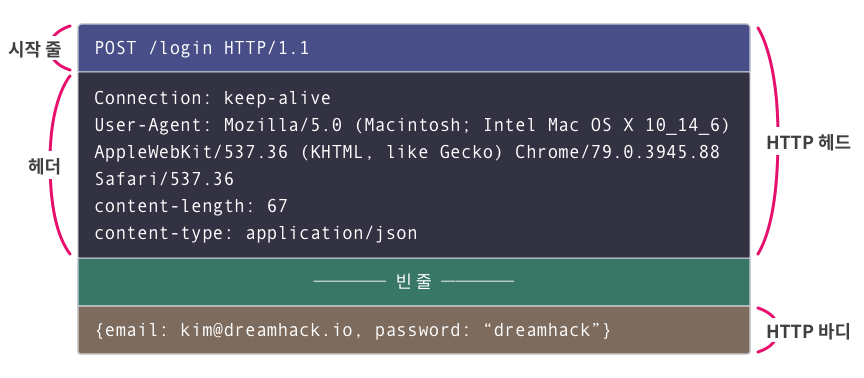

이 글은 워게임(rev-basic-0)을 풀고 정리하면 추가로 공부하면 좋을 내용을 정리한 것이다. 어셈블리어 못 읽는게 이번 워게임 풀 때는 크게 문제가 되지 않았지만, 어느 정도 알아두는 편이 좋을 것 같았다. 그래서 드림핵의 리버싱 트랙의 Assembly Essential Part를 읽으며 공부했다. 아래 내용은 해당 부분의 요약본이다.x86 Assembly🤖 : Essential Part(1), Essential Part(2) 어셈블리 언어(Assembly Language) : 컴퓨터의 기계와 치환되는 언어. 어셈블리어의 종류도 다양하다.어셈블러(Assembler) : 일종의 통역사로, 개발자가 어셈블리어로 코드를 작성하면 기계어로 코드를 치환해준다.역어셈블러(Disassembler) : 기계..