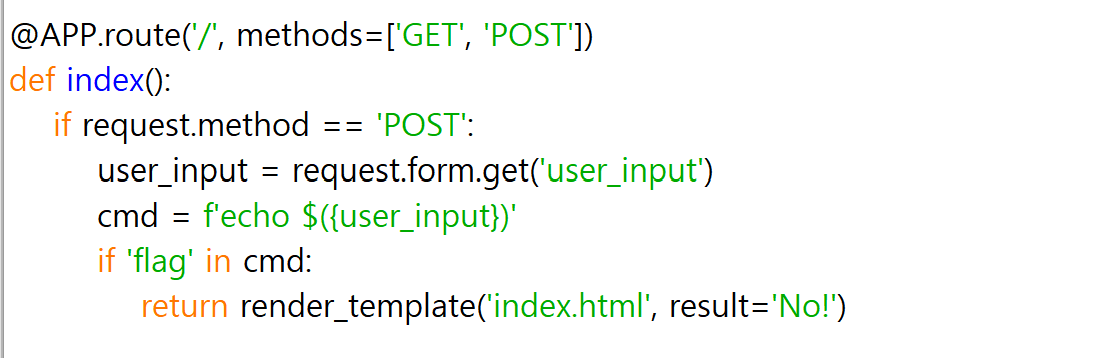

파이썬 코드이다. 입력받은 값을 str에 저장해서 주어진 코드대로 변형 후, result 값이 admin이면 답이 나오는 문제이다. Replace 함수는 말그대로 문자열을 대체하는 함수로, 문제의 예시로는 a가 aad로 변환된다.Mid 함수는 주어진 인덱스부터 주어진 수만큼의 값을 가져오는 함수로, 문제의 예시로는 2번 인덱스부터 2개의 값을 가져오는 것이다.&은 두 값을 합치는 함수이다.result 값이 admin이어야 한다. -> result는 result1과 result2의 합이고, result1과 result2는 각각 result에서 mid 함수로 값을 추출하는 것을 볼 수 있다. 2글자, 6글자씩 추출한다. 합치면 8글자이니 result2에서 3글자만 가져오도록 뒤의 인덱스 값에는 아무런 문자가..