프록시재킹(Proxyjacking) 공격 : 사용자의 동의 없이 프록시웨어를 설치해 감염 대상 시스템의 인터넷 대역폭 일부를 외부에 공유하는 방식으로 공격자들이 수익을 얻는 공격 방식

*프록시웨어(Proxyware) : 설치된 시스템에서 현재 사용이 가능한 인터넷 대역폭 일부를 외부에 공유하는 프로그램

예시 : IPRoyal, Peer2Profit, Traffmonetizer, Proxyrack, PacketStream 등

프록시재킹-크립토재킹 차이 : 크립토재킹은 프록시웨어 대신 코인 마이너를 설치하고, 암호화폐를 채굴한다.

이번에 살펴볼 사례 : 프리웨어 소프트웨어 사이트의 광고 페이지를 통해 프록시웨어가 설치됨. 그러나 이전과는 다르게 "넷링크 커넥트"라는 이름으로 서명됨. 분석 결과, 과거 프록시재킹 공격 캠페인에서 사용된 디지털 펄스(Digitalpulse) 프록시웨어와 동일했음.

1. 광고 페이지를 통한 유포

이 공격 사례에서 악성코드는 프리웨어인 특정 유튜브 다운로더 프로그램의 홈페이지를 거쳐 설치됐다. 다운로드 페이지에 접속한 후 웹 페이지를 클릭하면 광고 페이지가 팝업되고, 랜덤한 확률로 여러 PUP 및 악성코드 광고 페이지로 리다이렉트된다.

*리다이렉트(Redirect) : 사용자가 처음 요청한 URL이 아닌 다른 URL로 보내는 것

좌측 다운로드 페이지에서 악성코드가 다운로드 되거나, 우측의 루마C2(LummaC2)를 유포하는 페이지로 리다이렉트되기한다.

루마C2 : 클립보드에 악성코드 다운로드 명령을 저장한 후, 사용자로 하여금 실행하도록 하는 피싱 기법

2. 악성코드 분석

광고 페이지에서 유포된 파일을 사용자가 별도의 검증 없이 실행할 경우, 최종적으로 프록시웨어가 시스템에 설치된다.

(1) 분석 방해 기법

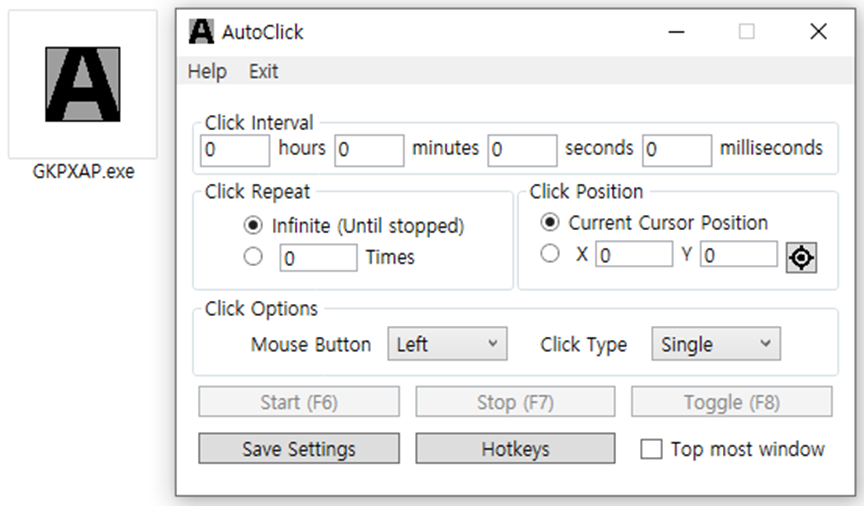

최초 유포 파일은 아래 그림과 같은 아이콘으로 위장하며, 오토클리커를 설치한다.

하지만 "AutoClicker.exe"는 내부에 프록시웨어를 다운하는 루틴이 삽입된 다운로더 악성코드이다. 사용하는 문자열들을 암호화해 갖고 있으며, 함수 이름도 정상적인 목적으로 위장한다.

실행되면 먼저 Anti VM 및 Anti Sandbox 기법들을 사용해 현재 환경이 분석 환경인지 검사한다.

| 분석 방해 기법 | 대상 |

| 로드된 DLL 검사 | sbieDll.dll(Sandboxie), cmdvrt32.dll / cmdvrt64.dll (Comodo Antivirus), SxIn.dll (360 Total Security), cuckoomon.dll (Cuckoo Sandbox) |

| Sleep 우회 여부 검사 | |

| Wine 검사 | kernel32.dll의 wine_get_unix_file_name() 함수 지원 여부 |

| Firmware 검사 | “Select * from Win32_ComputerSystem” / Manufacturer & Model / “microsoft corporation” & “VIRTUAL” (Hyper-V) “Select * from Win32_ComputerSystem” / Manufacturer / “vmware” (VMware) |

| File 검사 | “balloon.sys”, “netkvm.sys”, “vioinput”, “viofs.sys”, “vioser.sys” (KVM) “VBoxMouse.sys”, “VBoxGuest.sys”, “VBoxSF.sys”, “VBoxVideo.sys”, “vmmouse.sys”, “vboxogl.dll” (VirtualBox) |

| Service 검사 | “vboxservice”, “VGAuthService”, “vmusrvc”, “qemu-ga" |

| Port 지원 여부 검사 | “SELECT * FROM Win32_PortConnector” |

| Named Pipe 검사 | “\\\\.\\pipe\\cuckoo”, “\\\\.\\HGFS”, “\\\\.\\vmci”, “\\\\.\\VBoxMiniRdrDN”, “\\\\.\\VBoxGuest”, “\\\\.\\pipe\\VBoxMiniRdDN”, “\\\\.\\VBoxTrayIPC”, “\\\\.\\pipe\\VBoxTrayIPC” |

| Process 이름 검사 | “Procmon64”, “procexp64”, “x64dbg”, “x64dbg-unsigned”, “x32dbg”, “x32dbg-unsigned” |

| 웹 브라우저 히스토리 파일 검 | Chromium 기반(0.5MB 이상), Mozilla Firefox(5.5MB 이상) |

(2) 프록시웨어 설치

이후 오토클리커는 "%TEMP%\t.ps1"경로에 파워쉘(PowerShell) 스크립트를 생성하고 실행한다. 해당 스크립트는 노드JS(NodeJS)를 설치하고 악성 자바스크립트를 다운로드 한 후 작업 스케줄러에 등록하는 기능을 한다.

*노드JS : V8 Java Script 엔진으로 빌드 된 Java Script 런타임, JavaScript 코드를 브라우저 밖에서 실행할 수 있게 해주는 런타임 환경

"FastDiskCleanup"이란 이름으로 등록된 작업은 노드JS를 이용해 다운한 자바스크립트 악성코드를 실행하는 기능을 한다. 자바스크립트가 실행되면 C&C 서버에 접속해 시스템의 기본적인 정보들을 전송한 후 응답에 따라 추가 명령을 실행한다. 다운로드된 응답은 프록시웨어를 설치하는 파워쉘 명령이다.

파워쉘 명령은 프록시웨어를 “C:\Windows\system32\config\systemprofile\AppData\Local\Microsoft\Performance\NTService.exe"와 같은 경로에 다운한 후 "Network Performance"라는 이름으로 작업 스케줄러에 등록된다.

설치된 프록시웨어는 디지털 펄스이다. 과거의 사례와 비교했을 때 "넷링크 커넥트"라는 이름의 인증서로 서명됐다는 점이 다르다.

3. 결론

사용자는 공식 홈페이지가 아닌 광고 및 팝업과 같은 의심스러운 웹 사이트나 자료 공유 사이트에서 실행 파일을 설치하는 행위를 주의해야 한다. 이미 감염된 시스템의 경우 백신(AhnLab V3)을 설치해 추가 악성코드 감염을 차단해야 한다.

본 게시글은 아래의 링크 속 콘텐츠를 기반으로 작성.

https://www.ahnlab.com/ko/contents/content-center/35755

광고 페이지 악용한 프록시재킹 공격 주의

AhnLab의 콘텐츠 센터는 보안 트렌드, 위협 분석 정보, 위협 대응 방안 등 다양한 콘텐츠를 제공합니다.

www.ahnlab.com

'소학회 > 기술스터디' 카테고리의 다른 글

| [IGLOO]Linux Kernel 내 Use-After-Free 취약점 (CVE-2024-1086) 분석 및 대응방안 (0) | 2025.02.10 |

|---|---|

| [SAMSUNG SDS]2025년 국내 은행 AI 활용 전망 (0) | 2025.02.04 |

| [AhnLab]AI 칩이 뭐길래? AI 반도체 둘러싼 빅테크들의 전쟁 (0) | 2025.01.21 |

| [IGLOO]2025년에 다가올 기술 변화의 흐름 (0) | 2025.01.14 |

| [SAMSUNG SDS]기업 74%, 클라우드 보안 취약성에 노출! 해커들에게 노출된 스토리지 (0) | 2024.11.26 |