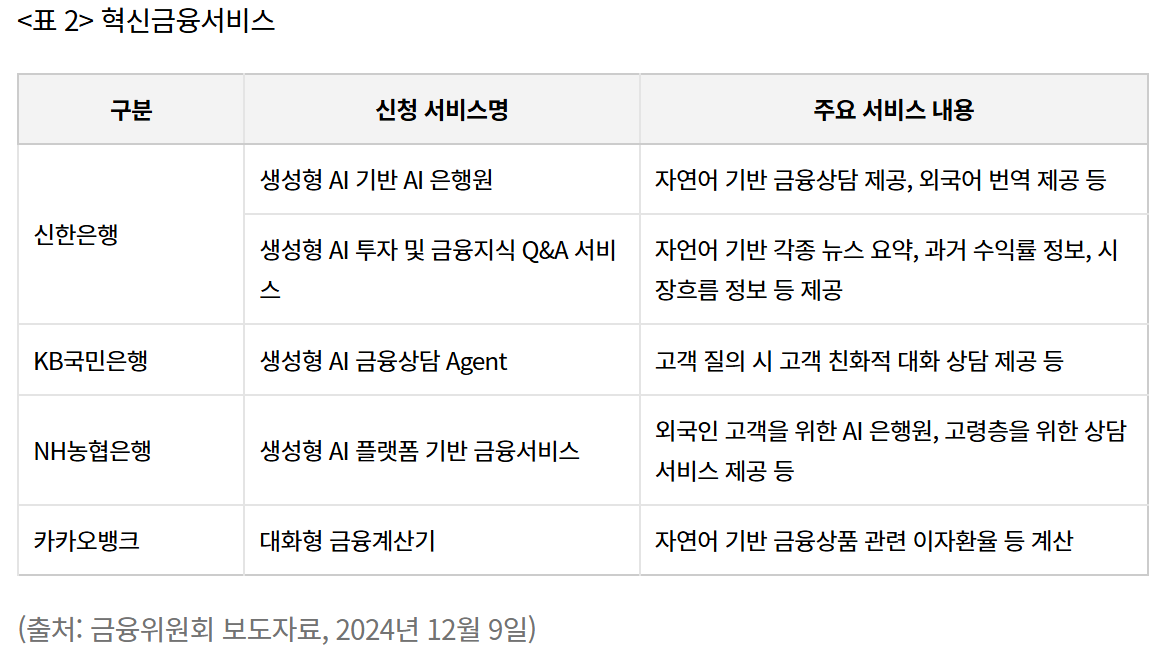

AI 할루시네이션 : 딥러닝(DL) 기반 모델이 현실에 기반하지 않은 정보나 데이터를 생성해 허구적이고 비논리적인 결과를 도출하는 현상 이러한 AI 할루시네이션은 단순한 기술적 오류를 넘어 사회적, 윤리적 문제로 확대될 수 있는 중요한 문제이다. 의료, 법률, 금융 등 의사결정이 필요한 분야에 AI가 활용될 때, 치명적인 결과를 낳을 수 있다. AI 할루시네이션의 원인AI 모델이 학습하는 데이터에 내재된 편향 : 학습 데이터가 부정확하거나 편향된 정보를 포함할 경우, 잘못된 예측을 하거나 비현실적인 결과를 생성할 수 있다.알고리즘 설계 문제 : 딥러닝 모델은 입력 데이터의 패턴을 일반화하려는 경향이 있다. 이 과정에서 과도한 일반화가 발생해 잘못된 결론에 도달할 수 있다.모델의 과적합 : AI 모델이..